最近,我的朋友因为安装来路不明的GG而中了“颜如玉锁机”!我立刻让我的朋友把样本发给我,于是我立刻开始分析(纯小白,大神勿喷)

1

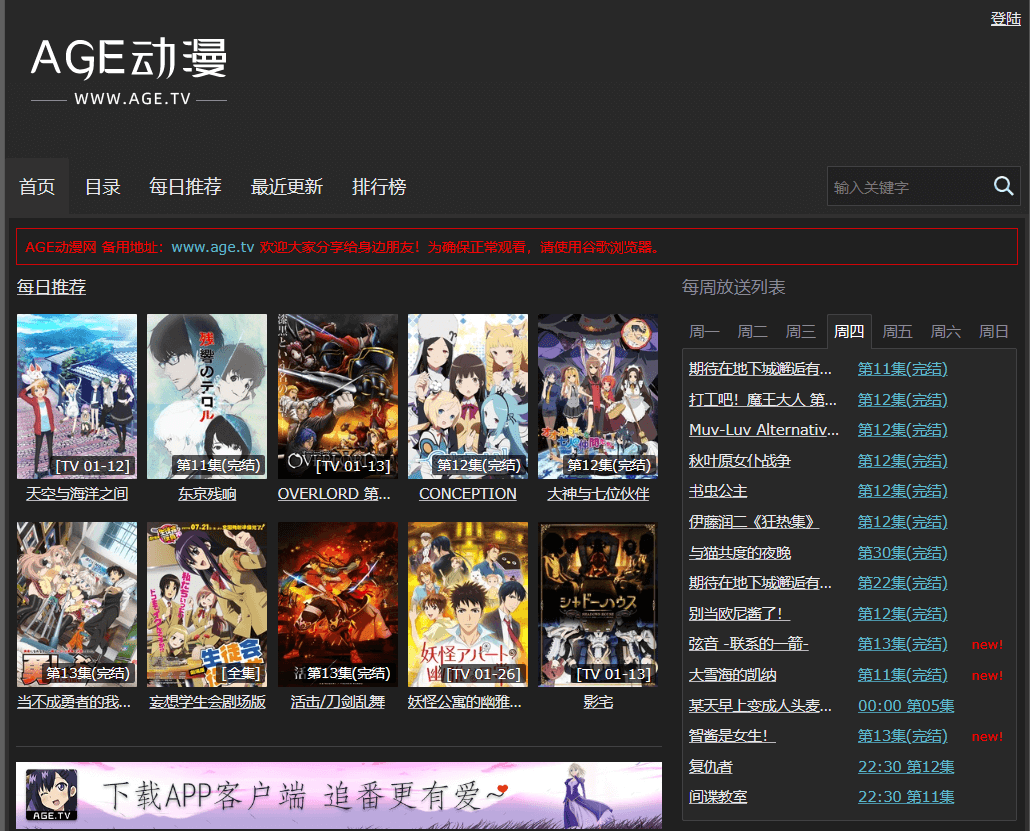

安装好样本,拒绝root&存储权限,打开/data/user/0/com.qingxhicbcb/files/(图1)

2

发现可疑文件lock.sm,以zip方式打开,确认是apk

3

立刻打开dex,寻找可疑的class,没想到这个锁机作者居然还用恶心下流的脏话命名class,来侮辱那些“破解”锁机的人!(图2)

4

通过MT管理器-dex编辑器++的“常量”功能,被引导到那个带有脏话的class,将其转换为java,于是第一层锁机的字典就出来了(图3):

0=嘻

1=❥

2=÷

3=∷

4=●

5=©

6=额

7=★

8=※

9=/

——–分割——–

5

继续寻找第三层字典(没错我就是不写第二层的,哎就是玩),可惜是以计算的方式来获得解锁码,于是我作罢,留给大神吧(图4)

6

但我们从另一个classes找到了一个shell脚本,姑且这么叫(图5),于是中招补救方案就出来了:

敲重点敲重点!别走神!

第一步,在电脑下载你手机同型号的第三方REC(推荐TWRP或橙狐)和adb工具包;

第二步,手机进入fastboot并连接电脑,电脑执行fastboot

boot

xxxx.img(你下载的rec文件名字,记得把这个rec放在adb工具包同级目录;

第三步,rec进入终端/shell(类似于命令行的东东),执行下面的指令

mount

-o

remount

-o

rw

/

mount

-o

rw,remount

/system

mv

/system/sm

/system/usr/keylayout

chmod

-R

777

/system/priv-app/Mms

settings

put

global

policy_control

null

wm

overscan

0,0,0,0

rm

-rf

/system/priv-app/yry.apk

第四步,重启手机,恭喜你摆脱锁机的控制!